Das beschriebene Kryptographieverfahren wurde 1918 vom dem Kryptologen G. Vernam entwickelt und als "One-Time-Pad" bezeichnet. Übersetzt heißt dies Einmalblock: Der Schlüssel wird erzeugt und nur auf zwei Blöcke für Alice und Bob geschrieben. Jede Blockseite mit dem Schlüssel darf nur einmal verwendet werden. In Zeiten des kalten Krieges wurden die Schlüssel in kleine Blöcke gedruckt und mit Hilfe von Boten übertragen. Falls der Bote nicht an seinem Ziel ankam, so hatte der "Feind" nur den Schlüssel erhalten. Dieser Schlüssel hat nichts mit der eigentlichen Nachricht zu tun und war für den "Feind" wertlos. Die eigentliche Nachricht wurde dann nicht mehr mit diesem Schlüssel codiert. Gefährlich wurde es aber, wenn der Schlüssel auf dem Weg des Boten unbemerkt kopiert wurde. Die verschlüsselte Nachricht konnte somit entziffert werden.

Das Verfahren One-Time-Pad ist zu 100% sicher [Sha49], wenn für den geheimen Schlüssel folgende Bedingungen erfüllt sind:

-

Bedingung 1: Der Schlüssel darf nur einmal verwendet werden.

-

Bedingung 2: Der Schlüssel muss mindestens genauso lang wie die eigentliche Nachricht sein.

-

Bedingung 3: Der Schlüssel muss unvorhersagbar zufällig sein.

-

Bedingung 4: Der Schlüssel darf nur zwei Personen bekannt sein.

Welche Bedingungen lassen sich bisher erfüllen?

Für die Bedingung 1 ist der Sender und der Empfänger verantwortlich. Jeder Schlüssel muss nach dem einmaligen Verwenden sofort vernichtet werden, so dass er nicht ein zweites mal verwendet werden kann. Die Bedingung 2 lässt sich ebenfalls durch den Sender erfüllen. Der Sender darf eine Nachricht nur verschlüsseln, wenn er genügend Schlüssel Bits zur Verfügung hat.

Für die Bedingung 3 werden zur Erzeugung des Schlüssels Zufallszahlen benötigt. Zufallszahlen können z. B. mit Hilfe eines Computers erzeugt werden. Dieser Computerzufall wird allerdings über eine Rechnung generiert. Grundlage für die Rechnung ist ein Startwert, der sich selten wiederholt. Die "Zufälligkeit" der Computerzahl hängt somit nur von der Komplexität der Rechenvorschrift und von dem Startwert ab. Computergenerierte Zufallszahlen werden deshalb als "Pseudozufallszahlen" bezeichnet und sind für die absolut zufällige Erzeugung eines Schlüssels nicht geeignet.

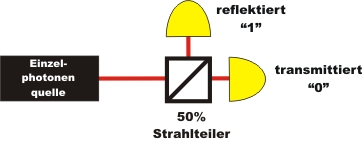

Richtige Zufallszahlen können mit Hilfe der Quantenphysik erzeugt werden. Trifft ein einzelnes Photon auf einen Strahlteiler, wird es absolut zufällig reflektiert (Binär 1) oder transmittiert (Binär 0) (Abb. 1). Hinter der Entscheidung steckt keine mathematische Rechenvorschrift. Ein solcher Quantenzufallsgenerator wird im Abschnitt Quantenzufall mit Experimenten ausführlich beschrieben.

Abb. 1: Quantenzufallsgenerator mit angekündigter Einzelphotonenquelle

Mit dem Quantenzufallsgenerator kann die Bedingung 3 erfüllt werden. Nun müssen die zufällig generierten Schlüssel an den Sender und an den Empfänger so verteilt werden, dass er eben nur genau diesen zwei Personen bekannt ist (Bedingung 4). Mit Boten ist die Sicherheit wieder nicht gewährleistet. Aber auch hier bietet die Quantenphysik die ideale Lösung [weiter].